Comme chaque fin de semaine, l’obligatoire billet en vrac’. Court mais costaud, avec ce qu’il faut de vacherie par endroit 🙂

Côté logiciel libre et informatique :

- Vous ne connaissez pas Katana Desktop ? C’est le projet qui maintient en vie, mais pour KDE 4.x… Uniquement disponible sous forme de code source sur GitHub. Bon courage pour faire recompiler l’ensemble !

- La « ubuntu-based » de la semaine : La BackSlash OS en provenance d’Inde.

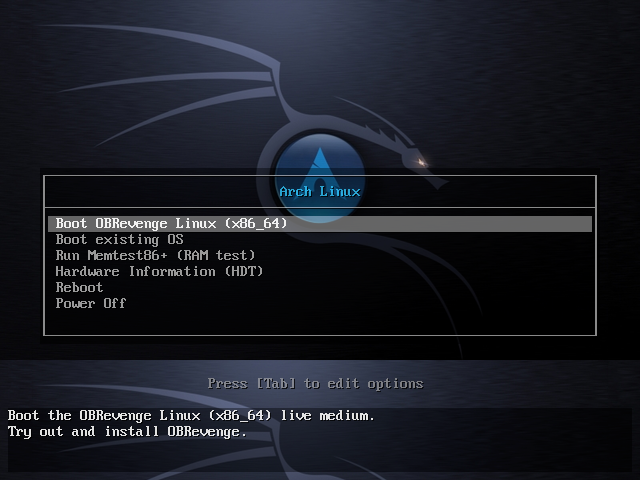

- Vous trouvez que l’installation d’Archlinux est complexe ? Essayez donc Archlinux en version OpenRC et son site officiel… Heureux de vous avoir connu en bonne santé mentale 🙂

- Adieu Mythbuntu… Et bienvenue à la Ubuntu Budgie comme nouvelle saveur officielle de la Ubuntu.

Côté livres ?

- La version papier de « Héberger son serveur avec OpenBSD – Édition 2.0 » de Xavier Cartron alias Thuban est disponible. Vivement que je reçoive mon exemplaire papier pré-commandé sur Ulule pour que j’en fasse une critique qui ne soit pas uniquement du cirage de pompes.

- Mon futur livre de chevet, pour les personnes voulant soigner leur expression écrite. Rien que le chapitre en accès libre permettrait de corriger 50% des erreurs lues le plus souvent…

- J’ai publié une nouvelle d’une quarantaine de pages A4 (et un peu plus du double en format numérique) sur Atramenta, « Mathilde chez les esprits ». Un défi que j’ai voulu relever. En accès libre et gratuit. Sur Amazon ? On verra en temps et en heure. J’en reparlerai plus longuement la semaine prochaine.

Côté musique ? Pas grand chose 🙁

- L’ami Alias nous parle de ses sources musicales… Et oui, j’ai enfin mon quart d’heure de célébrité 🙂

- Toujours via Alias, du moins, via sa page Bandcamp, un petit EP de post-rock instrumental qui a l’air sympa à la première écoute. « Natural Kingdom » des marseillais de SKELETON KING.

Bon week-end prolongé !