Archlinux est une excellente distribution qui m’avait donné beaucoup de plaisir durant deux mois. C’est donc avec la sortie de sa version 2008.06 que j’en profite pour l’installer dans une machine virtuelle KVM.

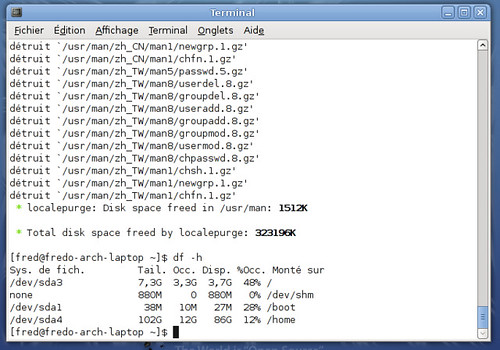

La dite machine suivant mon protocole classique : clavier français, disque virtuel de 32 Go, 768 Mo de mémoire vive et un circuit son es1370. Donc les classiques commandes dans un terminal :

fred@fred-laptop:~/download$ qemu-img create -f qcow2 arch.img 32G

Formatting 'arch.img', fmt=qcow2, size=33554432 kB

fred@fred-laptop:~/download$ kvm -m 768 -k fr -localtime -hda arch.img -cdrom archlinux-2008.06-core-x86_64.iso -soundhw es1370 -boot d &

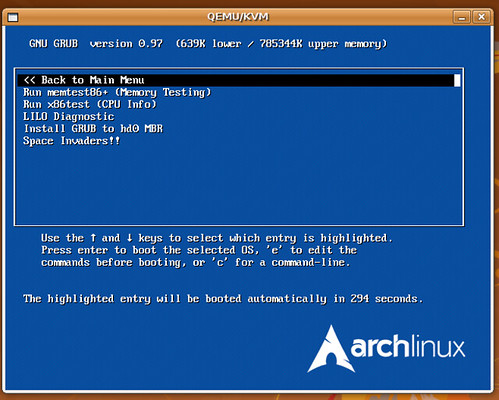

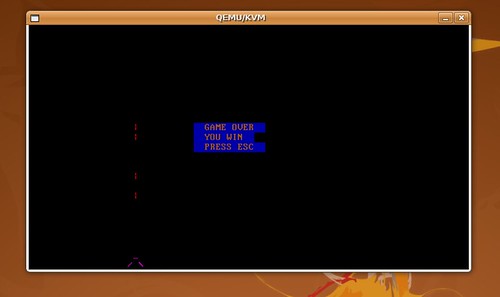

L’installateur a été refondu. D’ailleurs, si on fouille dans les options du menu de démarrage, on peut trouver un clone d’un célèbre jeu vidéo. Pour y accéder ? Menu Tools / Space Invaders !

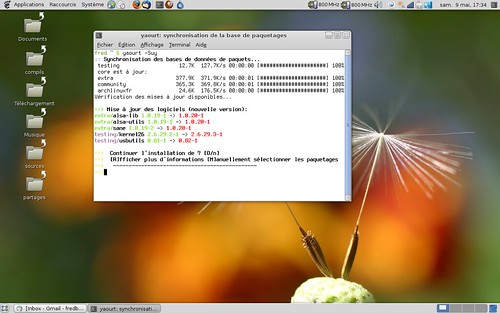

L’installation se fait comme d’habitude. Après le premier démarrage, j’ai ajouter au fichier /etc/pacman.conf le serveur d’Archlinux.fr pour avoir accès à Yaourt. Donc, j’ai rajouté le dépot situé à l’adresse http://repo.archlinux.fr/x86_64/.

# pacman -S yaourt

# yaourt -S libx86 xorg hwd

Configuration de Xorg :

# hwd -u : hwd -xa

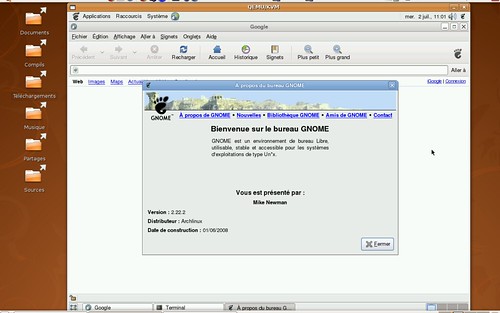

Ajout de Gnome ; je me suis basé sur l’article que j’avais jadis rédigé sur le wiki d’Archlinux.fr.

# yaourt -S gnome gnome-extra gnome-system-tools

Pour le support du gvfs, il suffit d’ajouter le module « fuse » à la ligne qui va bien dans le fichier /etc/rc.conf

Ajout du serveur Pulse-Audio, en se basant sur cet autre article que j’avais traduit depuis le wiki d’Archlinux.org.

Ensuite, j’ai crée un compte utilisateur en lui donnant les droits d’accès sur : wheel, audio, storage, optical, stb-admin et pulse-access.

J’ai utilisé GDM pour lancer le Gnome 2.22.2 installé.

Pour finir, j’ai voulu voir s’il était facile de compiler Shiretoko.

J’ai ensuite utilisé le tarball du code source que j’utilise sur mon Ubuntu, et j’ai lancé la recompilation de Shiretoko avec le .mozconfig suivant :

. $topsrcdir/browser/config/mozconfig

# Options for ‘configure’ (same as command-line options).

ac_add_options –enable-optimize= »-Os -march=native -w -pipe »

ac_add_options –disable-debug

ac_add_options –disable-tests

ac_add_options –enable-default-toolkit=cairo-gtk2

ac_add_options –enable-strip

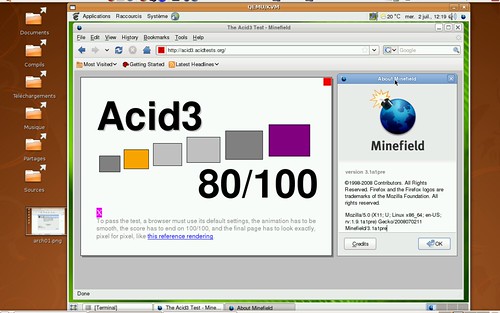

40 petites minutes d’attente, et voici un Shiretoko qui nous donne un aperçu du test Acid3.

Que dire de plus ? Qu’Archlinux est toujours une aussi bonne distribution, mais que devoir parfois trifouiller les tripes de l’OS est lassant 🙁